¿QUE ES EL PHISHING?

Los ataques de phishing son correos electrónicos, mensajes de texto, llamadas telefónicas o sitios web fraudulentos diseñados para manipular personas para que descarguen malware, compartan información confidencial (p. ej., números de la seguridad social y tarjetas de crédito, números de cuentas bancarias, credenciales inicio de sesión), o realicen otras acciones que los exponga a ellos mismos o a sus organizaciones al ciberdelito.

El phishing es la forma más común de ingeniería social, la práctica de engañar, presionar o manipular a las personas para que envíen información o activos a personas indebidas. Los ataques de ingeniería social basan su éxito en tácticas de error humano y presión. El atacante normalmente se hace pasar por una persona u organización en la que la víctima confía (por ejemplo, un compañero de trabajo, un jefe, una compañía con la que la víctima o la empresa de la víctima tiene negocios) y crea una sensación de urgencia que lleva a la víctima a actuar precipitadamente. Los hackers utilizar estas tácticas porque es más fácil y menos costoso engañar a las personas que atacar un sistema o una red.

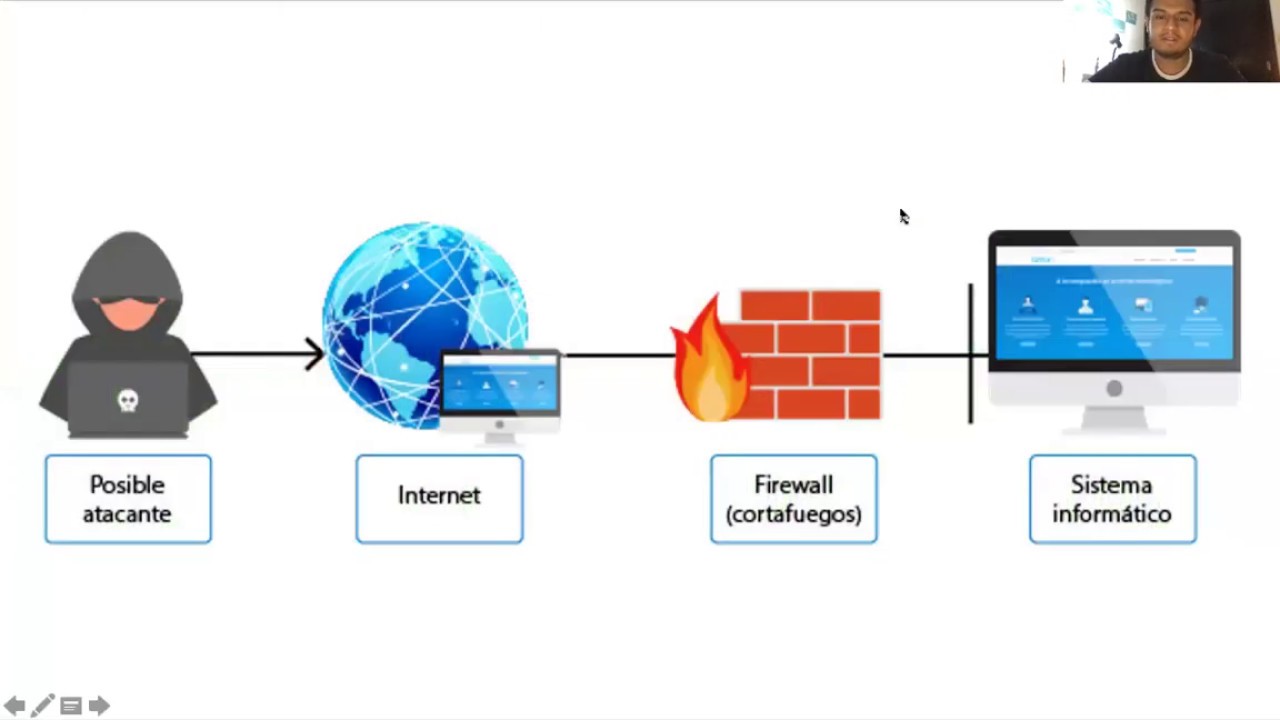

EL FIREWALL

TIPOS DE FIREWALL-

- Cortafuegos de filtrado de paquetes

Se ocupa de tomar decisiones de procesamiento basadas en direcciones de red, puertos O protocolos. En general, son muy rápidos porque no hay mucha lógica detrás de las decisiones que toman.No hacen ninguna inspección interna del tráfico, ni tampoco almacenan ninguna información del estado. Deben abrirse los puertos manualmente para todo el tráfico que fluirá a través del firewall. Un hecho, que, sumado a las limitaciones de este sistema, hace que se considere uno de los tipos de cortafuegos menos seguros.

- Puerta de enlace a nivel de circuito

es el transporte de los modelos de referencia de Internet o OSI y, como su nombre indica, implementa el filtrado a nivel de circuito en lugar del filtrado a nivel de paquete. Este firewall comprueba la validez de las conexiones (es decir, circuitos) en la capa de transporte (generalmente conexiones TCP) contra una tabla de conexiones permitidas, antes de que se pueda abrir una sesión e intercambiar datos.

- Firewall de inspección con estado

Este es uno de los tipos de firewall capaces de realizar un seguimiento del estado de la conexión. Los puertos se pueden abrir y cerrar dinámicamente si es necesario para completar una transacción. Por ejemplo, cuando se realiza una conexión a un servidor utilizando HTTP, el servidor iniciará una nueva conexión al sistema en un puerto aleatorio. Un firewall de inspección con estado abrirá automáticamente un puerto para esta conexión de retorno.

- Puerta de enlace de nivel de aplicación (también conocido como firewall proxy)

Este tipo de firewalls operan en la capa de aplicación del modelo OSI, filtrando el acceso según las definiciones de la aplicación. Se considera como uno de los firewalls más seguros disponibles, debido a su capacidad para inspeccionar paquetes y garantizar que se ajusten a las especificaciones de la aplicación. Dada la cantidad de información que se procesa, los firewalls de la puerta de enlace de aplicaciones pueden ser un poco más lentos.

- Firewall de próxima generación

Un cortafuegos de próxima generación ofrece un filtrado de paquetes básico o una toma de decisiones basada en proxy dentro de las capas 3 y 4 del modelo OSI disponible dentro de los firewalls tradicionales y con estado. Sin embargo, amplía su protección al tomar también decisiones en la capa de aplicación (es decir, la capa 7). Las características que definen a este novedoso cortafuegos son la identificación y control de aplicaciones, autenticación basada en el usuario, protección contra malware, protección contra exploits, filtrado de contenido (incluido el filtrado de URL) y control de acceso basado.

APRENDE UN POCO SOBRE PHISHING►

HISTORIA DEL PHISHING

El término phishing (que en inglés suena igual que fishing, que literalmente significa: pescar) se acuñó a mediados de la década de 1990, cuando los hackers comenzaron a utilizar correos electrónicos fraudulentos para pescar información de usuarios incautos. Como a estos primeros hackers se les conocía como phreaks (que en inglés suena igual que freaks, literalmente fenómenos o frikis), el término pasó a conocerse como phishing, con "ph" (un baile de letras que en español sería: la pesca de los frikis). Un correo de phishing intenta engañar al destinatario con un cebo para que pique. Y, una vez que han mordido el anzuelo, tanto el usuario como la organización están en problemas.

En la década del 2000, los atacantes comenzaron a enfocarse en cuentas bancarias. Los correos electrónicos de phishing se empleaban para convencer a los usuarios de que divulgasen las credenciales de sus cuentas bancarias. Los correos contenían un enlace a una página web malintencionada que lucía igual que la web del banco, pero el dominio era una variación del nombre oficial (por ejemplo, paypai.com en vez de paypal.com). Posteriormente, los atacantes fueron a por otros tipos de cuentas, como las de eBay y Google, para usar estas credenciales robadas para robar dinero, cometer fraudes o enviar correo no deseado a otros usuarios.

DONDE OCURRE

Es importante tener presentes las consecuencias de resultar víctima de un ataque de phishing, tanto en casa como en el trabajo. Aquí le indicamos tan solo algunos de los problemas que pueden surgir al resultar víctima de un correo de phishing:

- EN SU VIDA PERSONAL

Robo de dinero de cuentas bancarias.

Cargos fraudulentos en tarjetas de crédito.

Declaraciones de impuestos realizadas a nombre de una persona.

Préstamos e hipotecas contraídos a nombre de una persona.

Publicaciones falsas en redes sociales hechas en las cuentas de una persona.

- EN EL TRABAJO

Pérdida de fondos corporativos.

Divulgación de información personal de clientes y compañeros de trabajo.

Los intrusos pueden acceder a comunicaciones confidenciales, archivos y sistemas.

Los archivos se bloquean y se vuelven inaccesibles.

Perjuicio a la reputación del empleador.

Multas financieras por infringir las reglas de cumplimiento.

Pérdida de valor de la compañía.

Disminución en la confianza de los inversores.

Interrupciones a la productividad que afectan a los ingresos.

SECTORES MÁS PROPENSOS A SUFRIR ATAQUES

El objetivo de la mayoría del phishing es obtener beneficios financieros, por lo que los atacantes suelen enfocarse en sectores muy específicos. El objetivo podría ser tanto una organización entera como usuarios individuales. Los sectores más propensos a sufrir estos ataques son:

Tiendas en línea (e-commerce).

Redes sociales.

Bancos y otras instituciones financieras.

Sistemas de pago (procesadoras de tarjetas).

Compañías de TI.

Compañías de telecomunicaciones.

Compañías de envíos.

MARCAS MÁS SUPLANTADAS

Con la finalidad de engañar a la mayor cantidad posible de personas, los atacantes usan marcas establecidas. Las marcas establecidas generan confianza en los destinatarios, lo que incrementa la posibilidad de éxito del ataque. Cualquier marca se puede utilizar en el phishing, pero algunas de las más comunes son:

Microsoft

Amazon

Chase

Wells Fargo

Bank of America

Apple

FedEx

DHL

POR QUE EL PHISHING ES UN PROBLEMA?

Los ciberdelincuentes utilizan los correos electrónicos de phishing porque es fácil, barato y eficaz. Las direcciones de email son fáciles de obtener y enviar correos electrónicos es prácticamente gratis. Con poco esfuerzo y a bajo coste, los atacantes pueden obtener acceso rápidamente a datos valiosos. Las víctimas de estas estafas pueden recibir infecciones de malware (incluyendo al ransomware), robo de identidad y pérdida de datos.

Los datos que buscan los hackers incluyen información personal identificable (PII)-como datos de cuentas financieras, números de tarjetas de crédito y registros médicos y fiscales-, así como datos empresariales delicados, tales como nombres de clientes e información de contacto, secretos relacionados con productos propios y comunicaciones confidenciales.

Identifica los phishing

- Está mal escrito

Incluso las empresas más grandes llegan a cometer pequeños errores en sus comunicaciones. Pero los mensajes de phishing suelen contener errores gramaticales, faltas de ortografía y otros errores flagrantes que las grandes empresas no cometerían. Si ve muchos errores gramaticales muy evidentes en un correo electrónico o SMS donde se le pide información personal, es muy probable que se trate de una estafa de phishing.

- el logotipo tiene un aspecto extraño

Para reforzar su credibilidad, los estafadores suelen robar los logotipos de las organizaciones por las que se hacen pasar. Sin embargo, muchos de esos logotipos no se ven correctamente ya que, al copiarlos, no han respetado la proporción de la imagen o han rebajado demasiado su resolución. Si tiene que entrecerrar los ojos para distinguir el logotipo del mensaje, lo más probable es que se trate de phishing.

- La URL no coincide

El phishing siempre se basa en algún vínculo en el que se supone que hay que hacer clic. Para comprobar si el vínculo que ha recibido es auténtico:

Pase el ratón por encima del vínculo para que se muestre la URL. Las URL falsas suelen estar "mal escritas", es una de las pistas más frecuentes. Si pasa el ratón por encima del vínculo, podrá ver la URL sin hacer clic en él. Si la dirección URL tiene aspecto sospechoso, no interactúe con ella.

Haga clic en el vínculo con el botón derecho del ratón, cópielo y pegue la URL en un procesador de textos. Así podrá examinar detenidamente el vínculo en busca de errores gramaticales u ortográficos sin que le dirija a la página web potencialmente maliciosa.

Si está usando un dispositivo móvil, puede comprobar la URL manteniendo pulsado el vínculo con el dedo.

Si la URL que se ve no coincide con la entidad que supuestamente le ha enviado el mensaje, es probable que el correo electrónico sea falso.

- Tipos de correos electrónicos y SMS de phishing

Los mensajes de phishing pueden tener aspectos muy variados, pero hay algunos tipos que se repiten más que otros. Vamos a analizar algunos ejemplos de las técnicas de phishing más frecuentes:

- Cuentas suspendidas

Algunos mensajes de phishing parecen notificarle que su banco ha suspendido temporalmente su cuenta debido a una actividad inusual. Si recibe un correo electrónico donde se le informa de la suspensión de una cuenta en un banco que no es el suyo, elimínelo sin pensárselo dos veces. En caso de que sí que tenga cuenta en el banco del mensaje, la cosa se complica un poco. Siga los métodos que hemos mencionado para comprobar la autenticidad del mensaje y, si sigue sin estar seguro, siempre es mejor ponerse en contacto directamente con su banco antes de hacer clic.

- Autenticación de dos factores

La autenticación de dos factores se ha convertido en algo muy habitual, por lo que es probable que esté acostumbrado a recibir correos electrónicos que le piden que confirme sus datos de acceso con códigos numéricos de seis dígitos. Los estafadores también saben que este tipo de autenticación hoy en día es la norma y podrían aprovecharse de este servicio que supuestamente protege su identidad. Si recibe un correo electrónico en el que se le pide que se conecte a una cuenta para confirmar su identidad, utilice los criterios mencionados anteriormente para comprobar la autenticidad del mensaje. Tenga especial cuidado si alguien le pide que use la autenticación de dos factores para una cuenta a la que no ha accedido desde hace tiempo.

- Devoluciones de impuestos

Todos sabemos lo importante que es la campaña de la renta. Por eso los estafadores aprovechan esos meses para enviar correos electrónicos haciéndose pasar por la Agencia Tributaria. No se fíe de los mensajes que le informan de ingresos inesperados en efectivo y menos aún de los correos electrónicos que supuestamente le envía la Agencia Tributaria, ya que este organismo solo se pone en contacto con los contribuyentes mediante correo postal. Las estafas de phishing asociadas a la devolución de impuestos son especialmente peligrosas, ya que suelen pedirle su número de la Seguridad Social y los datos de su cuenta bancaria.

- Confirmaciones de pedidos

Otra de las estafas más frecuentes es la de la confirmación de pedidos de supuestas compras. Se trata de mensajes que suelen contener "recibos" adjuntos al correo electrónico o vínculos que dicen contener más información sobre su pedido. Los hackers suelen utilizar estas vías para colarse en el dispositivo de la víctima e infectarlo con malware.

- Phishing en el trabajo

También hay que tener cuidado con el phishing cuando se utiliza el correo electrónico del trabajo. Una de las estafas más recurrentes es la de los mensajes redactados de tal manera que parecen enviados por un alto directivo de la empresa. En estos mensajes se les pide a los empleados que envíen fondos a supuestos clientes, fondos que acaban en los bolsillos de los estafadores. Siga los consejos que le hemos dado para identificar estos correos electrónicos falsos.